Multi-Faktor-Authentifizierung (MFA) und Identity Protection

MFA mit Microsoft 365

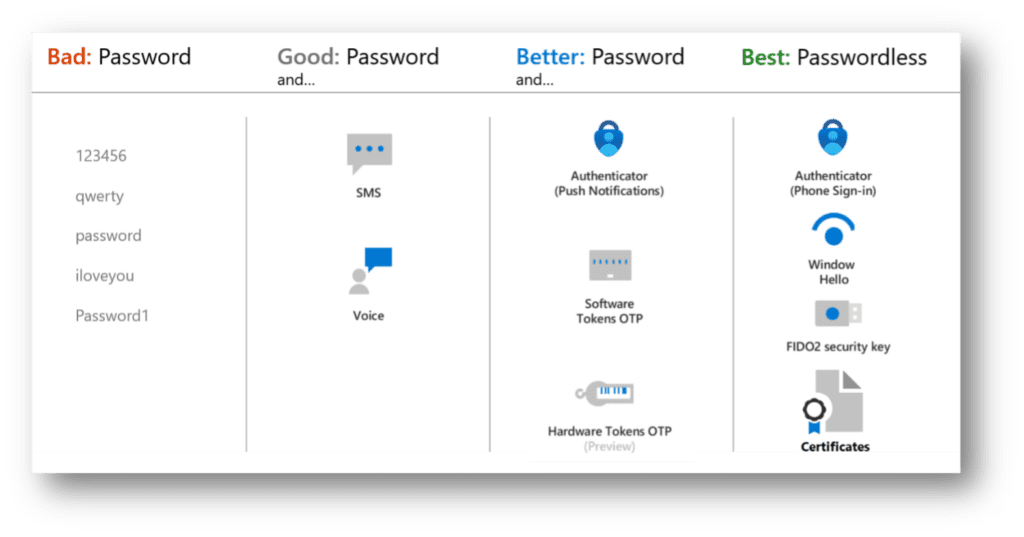

In der heutigen Zeit ist die Datensicherheit eines der zentralen Themen in Schweizer KMUs. Immer häufiger wird in den Medien über erfolgreiche Cyberattacken berichtet, welche in der Regel mit hohen Lösegeldforderungen verbunden sind. Schuld an diesen erfolgreichen Angriffen ist oftmals die mangelnde Zugriffskontrolle – meist zurückzuführen auf ein veraltetes einstufiges Authentifizierungsverfahren, bestehend aus Benutzername und Passwort. Wenn dieses Passwort Cyber-Kriminellen in die Hände fallen würde oder es generell unsicher gewählt ist, haben die Angreifer ein einfaches Spiel.

Das Bedrohungsrisiko kann durch das Hinzufügen von Authentifizierungsverfahren deutlich verringert werden – dann wird von einer Multi Faktor Authentifizierung gesprochen. Dies ist ein Prozess, bei dem Benutzer während des Anmeldevorgangs zur Durchführung eines weiteren Identifizierungsverfahrens aufgefordert werden, z.B. Eingabe eines Codes auf dem Handy oder per Fingerabdruckscan. Solche zusätzlichen Verfahren können von einem Angreifer nicht ohne Weiteres nachvollzogen bzw. dupliziert werden.

Für Azure AD Multi-Factor Authentication sind mindestens zwei der drei folgenden Authentifizierungsverfahren erforderlich:

- Ein Passwort

- Erhalten eines Codes auf einem vertrauenswürdigen Gerät (Handy oder Hardwareschlüssel)

- Ein biometrisches Merkmal (Fingerabdruck oder Gesichtsscan)

Und so aktivieren Sie die Multi Faktor Authentifizierung:

Microsoft Identity Protection

Identity Protection erkennt potenziell riskante Anmeldungen automatisch. Dabei werden die Risiken in Stufen eingeteilt: niedrig, mittel und hoch. Je höher die Risikostufe, desto wahrscheinlicher ist es, dass der Benutzer oder die Anmeldung kompromittiert wurde. Beispielsweise werden einmalige ungewöhnliche Anmeldeeigenschaften tiefer eingestuft, wie häufige Anmeldeversuche aus risikoreichen und unbekannten Regionen.

Identitiy Protection erkennt verschiedenartige Risiken, wie:

- Verwendung anonymer IP-Adressen

- Ungewöhnlicher Ortswechsel

- Mit Schadsoftware verknüpfte IP-Adressen

- Ungewöhnliche Anmeldeeigenschaften

- Kompromittierte Anmeldeinformationen

- Und vieles mehr..

Als Administrator können im Azure Active Directory Bedrohungen überprüft und bei Bedarf manuelle Massnahmen ergriffen werden.

Mit Identity Protection stehen drei wichtige Berichte zur Verfügung:

- Riskante Benutzer

- Riskante Anmeldungen

- Risikoerkennung

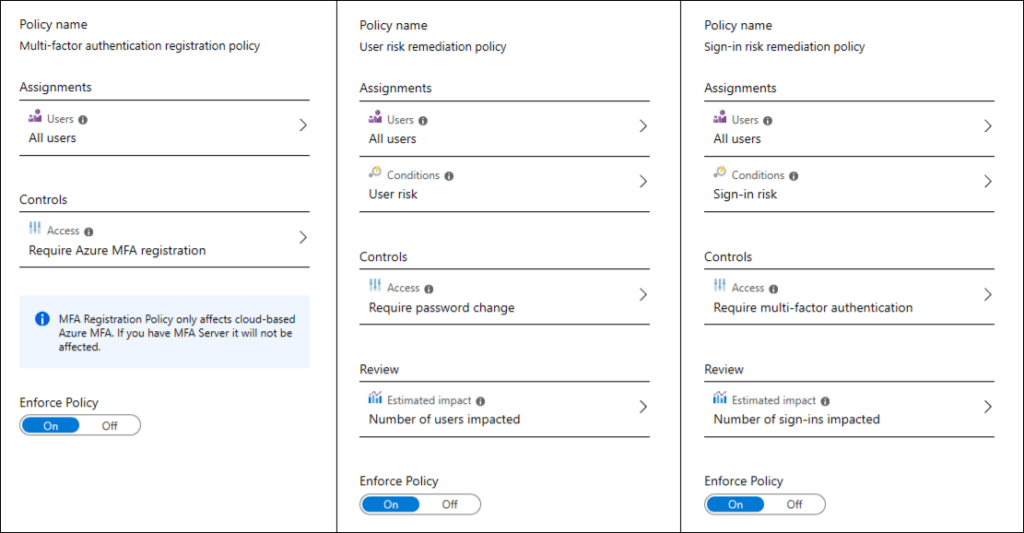

Die Microsoft Identity Protection kann mit Conditional Access ergänzt werden, um die Sicherheit Ihrer Benutzer weiter zu optimieren und Angriffsflächen möglichst klein zu halten. Conditional Access ermöglicht individuelle Richtlinien für Zugriffe von bestimmten Standorten, Geräten und Benutzern auf bestimmte Apps oder Dienste. Anhand von diesen Faktoren kann bestimmt werden, ob eine Anmeldung gewährt wird, ob die Anmeldung einen MFA erfordert oder ob die Anmeldung sogar ganz blockiert wird. So kann beispielsweise ausserhalb des Unternehmensnetzwerkes alle 24 Stunden eine Multi-Faktor-Authentifizierung gefordert werden, welche jedoch innerhalb des Netzwerkes nicht notwendig ist.

Wenn Sie Microsoft Identity Protection gerne aktivieren möchten, melden Sie sich doch bei uns. Und natürlich auch bei allen anderen Fragen zur sicheren Zugriffskontrolle.

Falls Sie einen tieferen Einblick in die moderne Arbeit mit Microsoft 365 erhalten möchten, bieten wir dafür kostenlose Live-Demos an. Sie erhalten an unseren belieben Modulen „Next Gen Kollaboration“ à 60 Minuten und „Next Gen Kommunikation“ à 45 Minuten eine Übersicht über alle relevante Features zur Produktivitätssteigerung mit Microsoft 365.

Anmelden können Sie sich kostenlos unter: https://www.entec.ch/microsoft-365/workshops/workshop-office-365

Wir freuen uns auf Sie!